Mozi僵尸網(wǎng)絡(luò)“猝死”的原因找到了

Mozi僵尸網(wǎng)絡(luò),這個曾經(jīng)伴隨新冠疫情爆發(fā)并肆虐全球,且與新冠病毒一樣難以消滅的惡意網(wǎng)絡(luò),在2023年8月神秘“猝死”并徹底銷聲匿跡。到底是誰殺死了Mozi?

2019年12月,360Netlab首次發(fā)現(xiàn)并命名了P2P僵尸網(wǎng)絡(luò)Mozi,隨即綠盟、知道創(chuàng)宇等公司也發(fā)布了觀測結(jié)果。

根據(jù)360的報告,Mozi僵尸網(wǎng)絡(luò)在被發(fā)現(xiàn)時已經(jīng)通過蠕蟲模塊快速感染了超過1.5萬臺設(shè)備(主要為物聯(lián)網(wǎng)設(shè)備)。到2021年8月Mozi作者被中國執(zhí)法部門逮捕時,該僵尸網(wǎng)絡(luò)已經(jīng)在全球感染了超過150臺不同設(shè)備,其中一半以上(83萬)位于中國境內(nèi)。

根據(jù)IBMX-Force的報告,從2019年末到2020年中,Mozi占據(jù)了全球僵尸網(wǎng)絡(luò)流量的90%,導(dǎo)致全球僵尸網(wǎng)絡(luò)流量整體大幅增長。

Mozi僵尸網(wǎng)絡(luò)不同節(jié)點主要從事DDoS攻擊和加密貨幣挖礦,其源代碼借用了其他IoT僵尸網(wǎng)絡(luò),包括Mirai、Gafgyt和IoT Reaper。

根據(jù)360的報告,Mozi為了提高攻擊和感染效率,棄用了Gafgyt的攻擊代碼,轉(zhuǎn)而使用Mirai的源代碼(這也導(dǎo)致很多殺軟廠商將Mozi識別為Mirai),同時還是實現(xiàn)了控制節(jié)點與業(yè)務(wù)節(jié)點的分離,不但增加了Mozi僵尸網(wǎng)絡(luò)的彈性,還方便作者開展DDoS租賃服務(wù)。

2021年8月份,360透露Mozi僵尸網(wǎng)絡(luò)的作者被中國執(zhí)法部門逮捕。但360在博客中警告說,雖然Mozi作者被捕后不再發(fā)布新的更新,但Mozi僵尸網(wǎng)絡(luò)的殘余節(jié)點仍然會感染其他存在漏洞的設(shè)備,可謂“百足之蟲,死而不僵”。

事實上,Mozi似乎并不甘于“行走在消失中”。在Mozi作者被捕兩年后,根據(jù)ESET的報告,該公司在2023年追蹤到超過20萬個Mozi僵尸網(wǎng)絡(luò)機器人/節(jié)點(實際可能更多)。

正當(dāng)業(yè)界為Mozi死而不僵,甚至死灰復(fù)燃而發(fā)愁時,Mozi僵尸網(wǎng)絡(luò)突然“猝死”了。

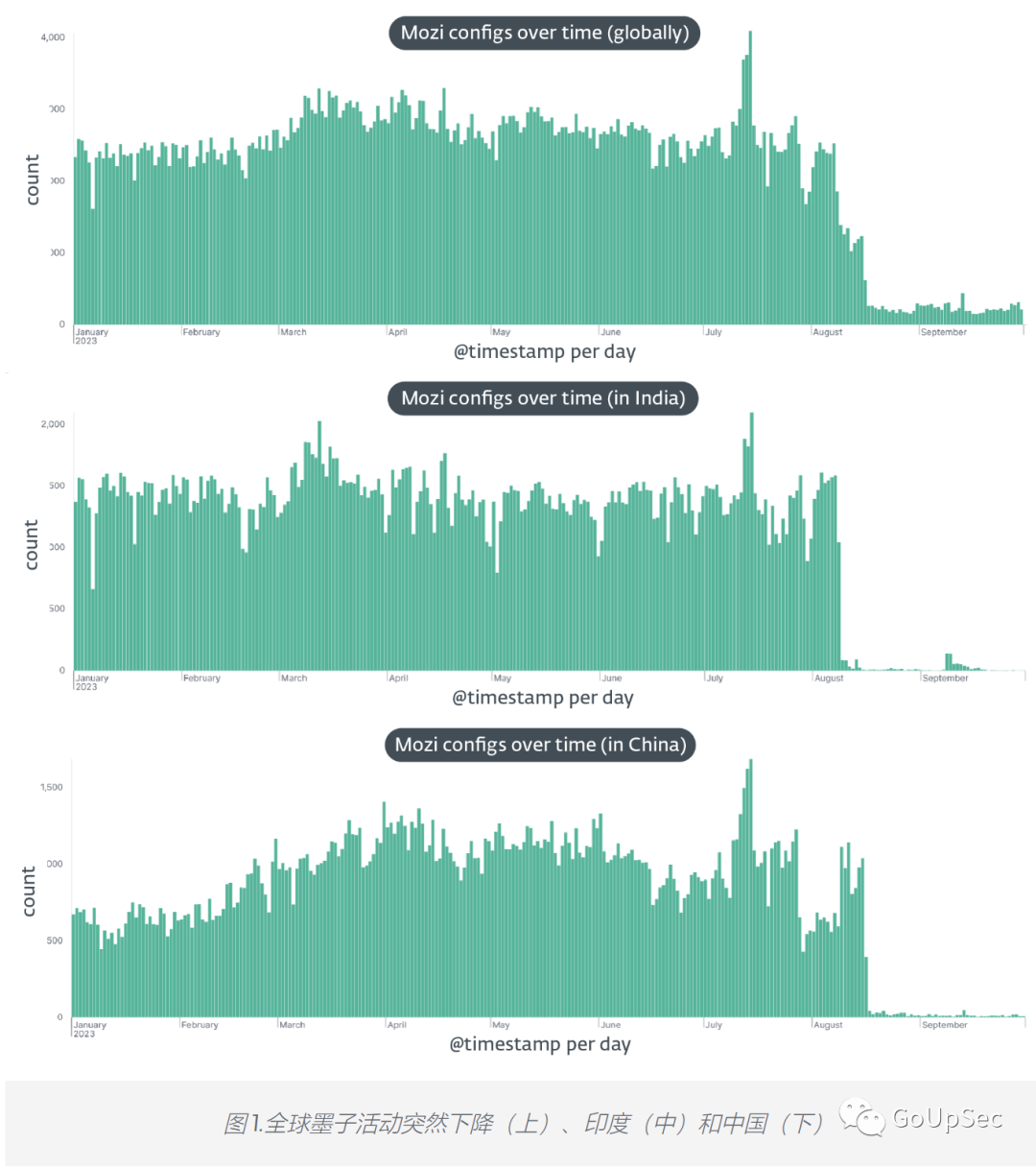

據(jù)ESET報道,2023年8月8日,印度境內(nèi)的Mozi節(jié)點一夜之間突然消失,8月16日中國境內(nèi)的節(jié)點也消失殆盡,整個Mozi僵尸網(wǎng)絡(luò)的規(guī)模斷崖式暴跌至冰點(下圖):

ESET的研究人員在9月27日找到了Mozi“猝死”的原因:一個內(nèi)置在用戶數(shù)據(jù)報協(xié)議(UDP)消息中的配置文件被發(fā)送給所有Mozi機器人,指示下載并安裝一個更新。這個更新實際上是一個“自殺開關(guān)”,用自己的副本替換了原來的惡意軟件,并在宿主設(shè)備上觸發(fā)了一系列其他動作:禁用某些服務(wù),訪問某些端口,執(zhí)行某些配置命令,并在設(shè)備上建立與被替換的惡意軟件文件相同的立足點。

根據(jù)ESET研究人員在2023年11月1日發(fā)布的博客文章,這個“自殺開關(guān)”更新關(guān)閉了Mozi節(jié)點與外界連接的功能(只有一小部分活動節(jié)點逃脫)。這個新的“自殺開關(guān)”更新是原始Mozi的“簡化版”,具有相同的持久性機制,并以與Mozi相同的方式設(shè)置防火墻,但它閹割了所有的網(wǎng)絡(luò)能力,無法從事未來的破壞活動。

由于“自殺開關(guān)”的原始源代碼和私鑰與Mozi保持一致,幾乎可以肯定其開發(fā)者是原始作者。研究人員推測,該作者有可能是在執(zhí)法部門的要求下發(fā)布了“自殺開關(guān)”。

頗具戲劇性和諷刺意味的是,研究人員認為“自殺開關(guān)”甚至起到了類似疫苗的“抗病毒作用”。

因為“自殺開關(guān)”執(zhí)行了一系列“加固措施”,提高了Mozi宿主設(shè)備對未來惡意軟件的抵抗力。

例如,“自殺開關(guān)”通過關(guān)閉管理服務(wù)(如SSH服務(wù)器),并實施嚴(yán)格的防火墻規(guī)則,使設(shè)備更難再次感染其他惡意軟件。而且“自殺開關(guān)”的持久性可確保設(shè)備重啟后也保持這種加固配置。可以看出,‘自殺開關(guān)’的作者盡了最大努力來避免設(shè)備重新感染原始Mozi或其他惡意軟件。

最后,ESET的研究人員認為,盡管Mozi曾在全球范圍肆虐,但對于有基本安全防護和策略的企業(yè)和個人來說并不構(gòu)成特別嚴(yán)重的威脅。Mozi的危害在于其bot實施DDoS攻擊或者自我傳播時產(chǎn)生了大量的互聯(lián)網(wǎng)流量,消耗大量公共資源。此外,Mozi的活動混淆了安全日志,并為監(jiān)控基礎(chǔ)設(shè)施的安全分析師制造了大量瑣碎事件。