西門子PLC系統再曝嚴重漏洞 攻擊者可繞過保護并執行遠程代碼

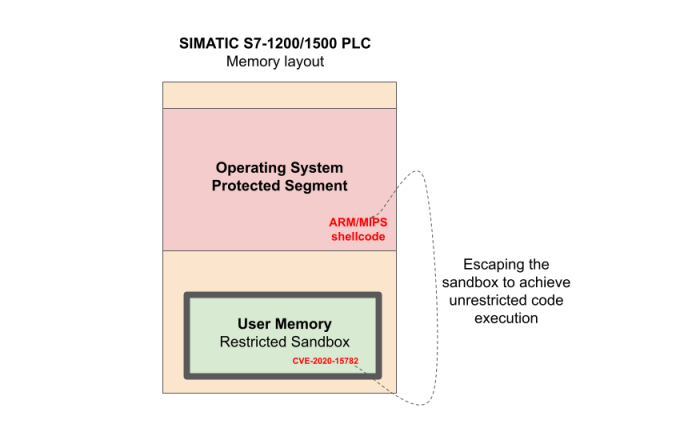

上周五,西門子發布了一個更新,以修復近日曝出的又一個可編程邏輯控制器(PLC)的嚴重漏洞。受影響的 PLC 型號包括了 SIMATIC S7-1200 和 S7-1500,兩者都可能被惡意行為者用來遠程訪問受保護的內存區域,以實現不受限制和難以被發現的代碼執行。

(來自:Claroty)

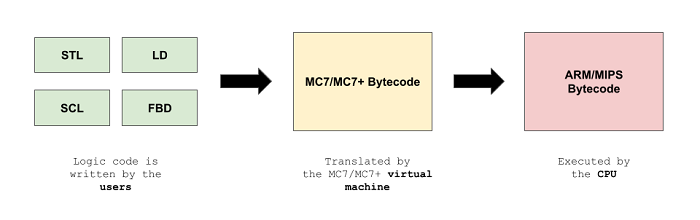

通過對用于在微處理器中執行 PLC 指令的 MC7 / MC7+ 字節碼語言進行逆向工程,Claroty 證實了西門子 PLC 中存在的這個內存保護繞過漏洞(CVE-2020-15782)。

該漏洞的 CVSS 嚴重性評分為 8.1,慶幸的是目前尚無證據表明其已在野外被利用。西門子在警報(PDF)中提到,未經身份驗證的遠程攻擊者可通過網絡訪問 102 號 TCP 端口。

在將任意數據或代碼寫入受保護的內存區域、或讀取敏感區域的數據之后,黑客就能夠對設備發起進一步的攻擊。

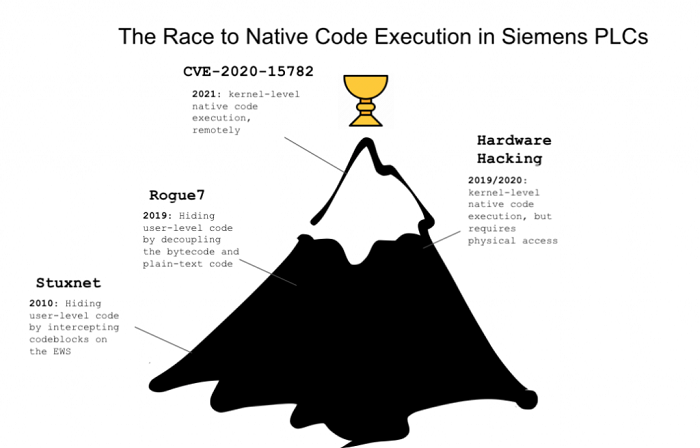

Claroty 研究員 Tal Keren 補充道:想要在可編程邏輯控制器等工業控制系統上實現本機代碼執行,顯然不是普通攻擊者能夠輕易達成的目標。

在具有諸多復雜的內存保護機制的系統中,攻擊者不僅達成了運行其選擇的代碼的目的,還必須確保自己不會被發現,意味著只有資深經驗的少數高級黑客能夠做到這一點。

具體說來是,新漏洞不僅允許攻擊者在西門子 S7 控制器上執行本機代碼,還可繞過底層操作系統或任何診斷軟件的監測,從而讓用戶沙箱將任意數據和代碼直接注入受保護的內存區域。

另一方面,Claroty 指出攻擊需要獲取 PLC 的網絡訪問和下載權限。通過對 PLC 的原生沙箱進行越獄,攻擊者將能夠把內核級的惡意軟件植入操作系統,從而實現遠程代碼執行。

當然,這并不是西門子首次遭遇針對 PLC 的未經授權代碼執行漏洞。早在 2010 年,臭名昭著的震網(Stuxnet)蠕蟲就曾利用各種 Windows漏洞,通過修改西門子 PLC 上的代碼來對工控系統進行重編程,從而實施了秘密破壞和網絡間諜活動。

為降低風險,西門子強烈建議客戶將軟件更新到最新版本。同時該公司正在醞釀額外的更新,并讓用戶在等待更新到來的空窗期內采取相應的對策和落實緩解措施。